服务器遭遇.baxia勒索攻击?专家手把手教你恢复SQL数据库

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

对于很多网管和企业负责人来说,看到 .baxia 出现在文件后缀的那一刻,无疑是职业生涯中最黑暗的时刻。这是一种典型的“数字绑架”:原本井井有序的服务器文件,突然全部变成了类似 合同.docx.id-1E9A2B3C.[restorefiles@cock.li].baxia 的格式。这就是 Phobos 勒索家族的新变种——.baxia 勒索病毒。它不讲任何情面,使用高强度的加密算法锁死核心业务数据,并留下冰冷的勒索信,要求支付巨额赎金。

服务器遭遇.baxia勒索攻击?专家手把手教你恢复SQL数据库

案例简介:

对于很多网管和企业负责人来说,看到 .baxia 出现在文件后缀的那一刻,无疑是职业生涯中最黑暗的时刻。这是一种典型的“数字绑架”:原本井井有序的服务器文件,突然全部变成了类似 合同.docx.id-1E9A2B3C.[restorefiles@cock.li].baxia 的格式。这就是 Phobos 勒索家族的新变种——.baxia 勒索病毒。它不讲任何情面,使用高强度的加密算法锁死核心业务数据,并留下冰冷的勒索信,要求支付巨额赎金。

引言

对于很多网管和企业负责人来说,看到 .baxia 出现在文件后缀的那一刻,无疑是职业生涯中最黑暗的时刻。这是一种典型的“数字绑架”:原本井井有序的服务器文件,突然全部变成了类似 合同.docx.id-1E9A2B3C.[restorefiles@cock.li].baxia 的格式。这就是 Phobos 勒索家族的新变种——.baxia 勒索病毒。它不讲任何情面,使用高强度的加密算法锁死核心业务数据,并留下冰冷的勒索信,要求支付巨额赎金。

面对如此危机,惊慌失措只会让情况更糟。我们需要的是冷静的判断和科学的应对。 如果您的机器遭遇勒索病毒的袭击时,我们的vx技术服务号(data788)是您坚实的后盾,共享我们的行业经验和智慧,助您迅速恢复运营。

一、 敌情分析:.baxia 是怎么进来的?

要战胜敌人,首先要了解敌人。.baxia 病毒并非天降横祸,它之所以能攻破系统,通常是因为我们无意中留下了“后门”。

1. 3389 端口的“血案”

绝大多数 .baxia 感染事件,根源都在于 RDP(远程桌面协议) 的配置不当。攻击者利用自动化扫描工具,全网嗅探开放了 3389 端口的 Windows 服务器。一旦发现,他们就会使用“撞库”或“暴力破解”工具,尝试成千上万个密码,直到拿到管理员权限。拿到权限后,他们会像幽灵一样登入服务器,手动开启病毒,精准加密。

2. 加密策略:双重锁定

.baxia 采用了 AES + RSA 的混合加密模式。简单来说,文件内容用 AES 锁住,AES 的密钥再用 RSA 锁住。这就好比给文件加了一把锁,然后把钥匙融化在了一个保险柜里。这也是为什么我们说“暴力破解几乎不可能”的原因。

二、 应急实战:如何拯救加密的数据?

当发现中毒时,请立即拔掉网线或断开 WiFi! 这一动作是为了防止病毒扩散到局域网内的其他共享文件夹。接下来,按照以下优先级尝试恢复:

第一步:免费试错——卷影副本

虽然 .baxia 病毒通常会执行清除命令,但在部分系统(特别是负载较重的服务器)上,可能会残留一些系统快照。

-

工具:Shadow Explorer

-

操作:安装该工具后,它会显示所有可用的磁盘卷影副本(Shadow Copies)。选择一个中毒前的时间点,尝试“导出”文件。如果运气好,这是成本最低的恢复方式。

第二步:终极依靠——离线备份

这是企业唯一能 100% 保证数据不丢失的方法。

-

云服务器:如果您使用的是阿里云、腾讯云等服务,登录控制台查看“云快照”。直接利用快照回滚,系统瞬间恢复如初。

-

本地硬盘:如果您有定期将数据拷贝到外部硬盘且在该时间段内未连接电脑的习惯,恭喜您,数据是安全的。直接格式化中毒硬盘,从备份还原即可。

第三步:专业救援——底层修复

如果没有备份,卷影副本也没了,并不是完全没有希望。这时候,你需要寻求专业数据恢复公司(如 91数据恢复)的帮助。

-

原理:专业的工程师不是去破解那个“保险柜”,而是去寻找被锁之前的“残片”。在文件系统的底层(NTFS的 $MFT 表),往往保留着文件的原始索引信息。

-

效果:特别是对于 SQL 数据库、图纸等结构化文件,通过底层数据提取和重组技术,往往能抢救回 80%-90% 的核心数据,帮助企业渡过难关。

若您的数据文件因勒索病毒而加密,只需添加我们的技术服务号(data788),我们将全力以赴,以专业和高效的服务,协助您解决数据恢复难题。

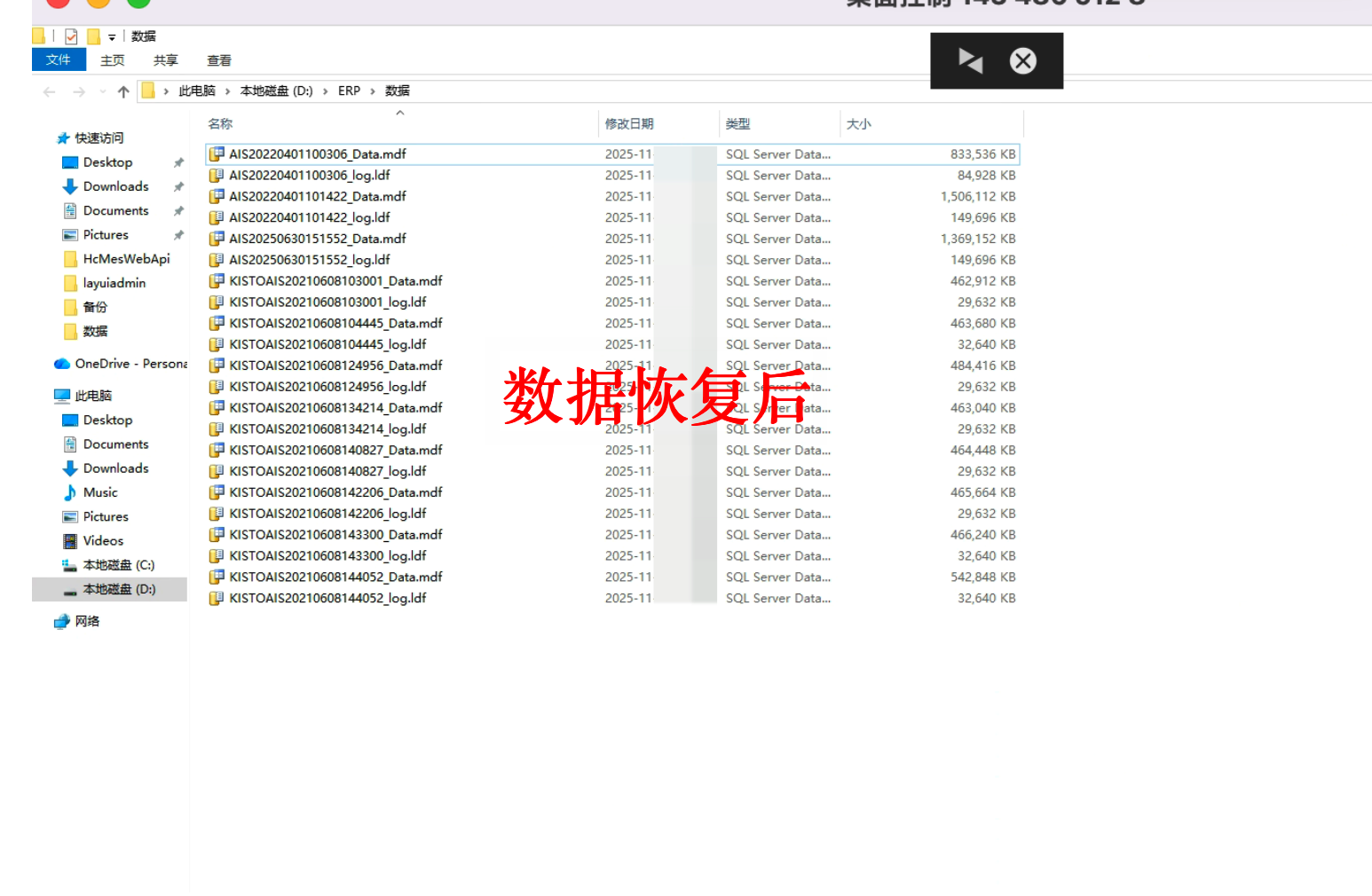

被.baxia勒索病毒加密后的数据恢复案例:

三、 战略防御:如何杜绝 .baxia 再次入侵?

亡羊补牢,为时未晚。清理完病毒后,必须对系统进行“手术级”的加固,否则悲剧极可能重演。

1. 封死“正门”:RDP 加固

-

端口伪装:不要使用默认的 3389 端口。通过注册表修改为如 45321 这样的高位端口,能避开绝大多数的自动扫描。

-

VPN 门槛:绝对禁止将 RDP 直接暴露在公网上。要求所有远程运维必须先通过 VPN(双因素认证 MFA)登录内网后,再进行远程桌面连接。

-

账户策略:设置“账户锁定阈值”。设定输错 5 次密码锁定账号 30 分钟,这能让黑客的暴力破解工具彻底失效。

2. 建立“免疫库”:防篡改备份

既然病毒会加密所有连接的硬盘,备份必须是病毒“看不见”或“动不了”的。

-

物理隔离:定期(如每周)将核心数据刻录到光盘或拷贝到硬盘后,物理拔除并存放于保险柜。这种物理断开的备份是勒索病毒无法逾越的屏障。

-

3-2-1 原则:3 份数据,存放在 2 种介质上,其中 1 份是异地或离线备份。

3. 权限收敛

不要给所有员工都分配“管理员权限”。日常操作尽量使用普通用户权限,这样即便中毒,病毒的破坏力也会被大大限制在当前用户目录,无法感染整个系统。

结语

.baxia 勒索病毒的爆发,是给所有企业网络安全建设敲响的一记警钟。它提醒我们,在网络时代,数据就是生命,而守护生命不能只靠运气。通过科学的备份策略、严密的端口管理和专业的应急响应,我们完全有能力将风险降至最低,让 .baxia 这样的网络黑手无处下手。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.rx勒索病毒, .xr勒索病毒, weax勒索病毒,,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,[[ruizback@proton.me]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.snojdp勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒,.[[yatesnet@cock.li]].wman勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。